Windows Server 2003裡面VPN基本的運用

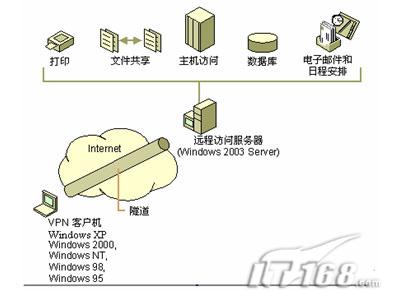

虛擬專用網(VPN)是專用網路的延伸,它包含了類似Internet的共享或公共網路鏈接。通過VPN可以以模擬點對點專用鏈接的方式通過共享或公共網路在兩台計算機之間發送數據。要模擬點對點鏈路,應壓縮或包裝數據,並加上一個提供路由信息的報頭,該報頭使數據能夠通過共享或公用網路到達其終點。若要模擬專用鏈接,數據應加密以進行保密,沒有加密密鑰,在共享或公用網路上截取的數據包是無法破譯的。封裝和加密專用數據之處的鏈接是虛擬專用網(VPN)連接。VPN網路的基本結構如圖1所示.

|

| 圖1 |

在整個VPN通信中,主要有兩種VPN通信方式,適用於兩類不同用戶選擇使用,滿足各方面用戶與企業VPN伺服器進行通信的需求。這兩種VPN通信方式就是俗稱的「遠程訪問VPN」和「路由器到路由器VPN」,前者也稱之為「Access VPN」(遠程訪問VPN),後者又包括「Intranet VPN(企業內聯VPN)」和「Extranet VPN(企業外聯VPN)」。前者是採用Client-to-LAN(客戶端到區域網)的模式,而後者所採用的是LAN-to-LAN(區域網到區域網)模式。前者適用於單機用戶與企業VPN伺服器之間的VPN通信連接,而後者適用於兩個企業區域網VPN伺服器之間的VPN通信連接。

在家裡或者旅途中工作的用戶可以使用遠程訪問VPN連接建立到組織伺服器的遠程訪問連接,方法是使用公共網路(例如Internet)提供的基礎結構。從用戶的角度來講,VPN是一種在計算機(VPN客戶端)與企業伺服器(VPN伺服器)之間的點對點連接。VPN與共享或公用網路的具體基礎結構無關,因為在邏輯上數據就象是通過專用的私有鏈接發送的。這種遠程訪問VPN連接只能是單向的,即由遠程客戶端向VPN伺服器發起連接請求,VPN伺服器端不可能向客戶機發起連接請求。典型的網路結構如圖2所示。

|

| 圖2 |

|

| 圖3 |

以上兩種VPN連接的邏輯等價圖如圖4所示。

|

| 圖4 |

在Microsoft Windows Server 2003 Web Edition和Windows Server 2003 Standard Edition上,你最多可以創建1000個點對點隧道協議(PPTP)埠和1000個兩層隧道協議(L2TP)埠。但是在Windows Server 2003 Web Edition系統中一次只能接收一個虛擬專用網(VPN)連接。Windows Server 2003 Standard Edition最多可以接受1000個併發的VPN連接。如果已經連接了1000個VPN客戶端,則其他連接嘗試將被拒絕,直到連接數目低於1000為止。

在Microsoft Windows Server 2003 家族中有兩種基於點對點協議(PPP)的VPN 技術,它們分別是:

(1)點對點隧道協議(PPTP)

PPTP協議使用用戶級別的PPP身份驗證方法和用於數據加密的Microsoft點對點加密(MPPE)。

(2)帶有Internet協議安全性(IPSec)的第二層隧道協議(L2TP)

L2TP將用戶級別的PPP身份驗證方法和計算機級別的證書與用於數據加密的IPSec或隧道模式中的IPSec(IPSec本身在其中僅對IP通信提供封裝)一起使用。

表1描述了使用 VPN 連接的優點

|

| VPN的優點 |

1. 網路地址轉換(NAT)透明度

運行Windows Server 2003的VPN伺服器通過Internet協議安全性(L2TP/IPSec)通信(源於NAT后的VPN客戶端)支持「第二層隧道協議」。要使該功能正常運行,客戶端計算機必須支持如下IPSec協議工作組Internet草案:

NAT協商-遍歷IKE(draft-ietf-ipsec-nat-t-ike-02.txt)。

對IPsec數據包的UDP封裝(draft-ietf-ipsec-udp-encaps-02.txt)。

2. 使用「網路負載平衡」的VPN部署

結合「網路負載平衡」,運行Windows Server 2003的VPN伺服器支持VPN部署,從而創建高效的VPN解決方案。包含了對於點對點隧道協議(PPTP)和帶有「網路負載平衡」的L2TP/IPSec VPN解決方案的支持。

3. 通過TCP/IP名稱解析(NetBT)代理NetBIOS

當遠程訪問VPN客戶端連接到VPN伺服器時,它依賴於名稱解析目標網路上的DNS或WINS伺服器。

DNS和WINS伺服器在組織上是相同的,該組織為主機名稱解析使用DNS或為NetBIOS名稱解析使用WINS。但是,在小型或家庭辦公室環境,可能不存在這些伺服器。在這種情況下,需要通過其他方式解析嘗試進行通訊的計算機名,從而獲得成功的通訊。

不使用WINS或DNS伺服器,通過運行Windows Server 2003的VPN伺服器可以解析NetBIOS名,因為Windows Server 2003操作系統包括NetBT代理。使用NetBT代理,所連接的VPN客戶端和VPN伺服器連接至的網路段上的節點能夠解析所有其他的NetBIOS名稱。解析過程如下:

(1)當一個VPN客戶端需要將名稱解析為IP地址,而不需要配置的DNS或WINS伺服器時,它將把NetBIOS名稱查詢數據包發送至VPN伺服器。當連接至VPN伺服器的網路段上的節點需要將名稱解析為IP地址,而不需要配置的DNS或WINS伺服器時,它將把NetBIOS名稱查詢數據包作為廣播在網路段上發送。

(2)VPN伺服器接收NetBIOS名稱查詢數據包,檢查解析的NetBIOS名的本地緩存,並且當沒有找到名稱時將NetBIOS名稱查詢作為NetBIOS廣播在所有連接的介面上轉發,除了連接到所有VPN客戶端的邏輯介面。

(3)已經註冊了NetBIOS名稱的節點將正NetBIOS名稱查詢響應發送至VPN伺服器。

(4)VPN伺服器接收NetBIOS名稱查詢響應,然後在介面上(NetBIOS名稱查詢數據包源於該介面)將其轉發至發送節點。

結果是連接至VPN伺服器(以及所有連接的VPN客戶端)的網路段上的網路節點都能夠自動解析所有其他名稱,而不使用DNS或WINS伺服器。

4. L2TP連接的預共享密鑰配置

Windows Server 2003家族支持計算機證書和預共享密鑰,將其作為身份驗證的方法以建立L2TP連接的IPSec安全關聯。一個預共享密鑰是在VPN客戶端和VPN伺服器上配置的一個文本字元串。預共享密鑰是一種相對較弱的身份驗證方法,因此建議你僅當部署公鑰基礎結構(PKI)以獲取計算機證書時,或者VPN客戶端要求預共享密鑰時,才使用預共享密鑰身份驗證。你可以使用L2TP連接的預共享密鑰,並從運行「路由和遠程訪問」的伺服器的屬性上的「安全」選項卡指定預共享密鑰。

運行Windows XP的遠程訪問VPN客戶端也支持預共享密鑰的身份驗證。你可以使用預共享密鑰的身份驗證,並從網路連接中VPN連接屬性上的「安全」選項卡上的「IPSec設置」中配置預共享密鑰。

對於運行Windows Server 2003操作系統的計算機間的路由器到路由器的VPN連接,也支持預共享密鑰身份驗證。你可以使用預共享密鑰的身份驗證,並在路由和遠程訪問中請求撥號介面的屬性上的「安全」選項卡上的「IPSec設置」中為請求撥號介面配置預共享密鑰。

[admin via 研發互助社區 ] Windows Server 2003裡面VPN基本的運用已經有2857次圍觀

http://cocdig.com/docs/show-post-173.html